【注意】Googleグループ経由で届く「社長を名乗る偽メール」がSPF/DKIMを突破する理由

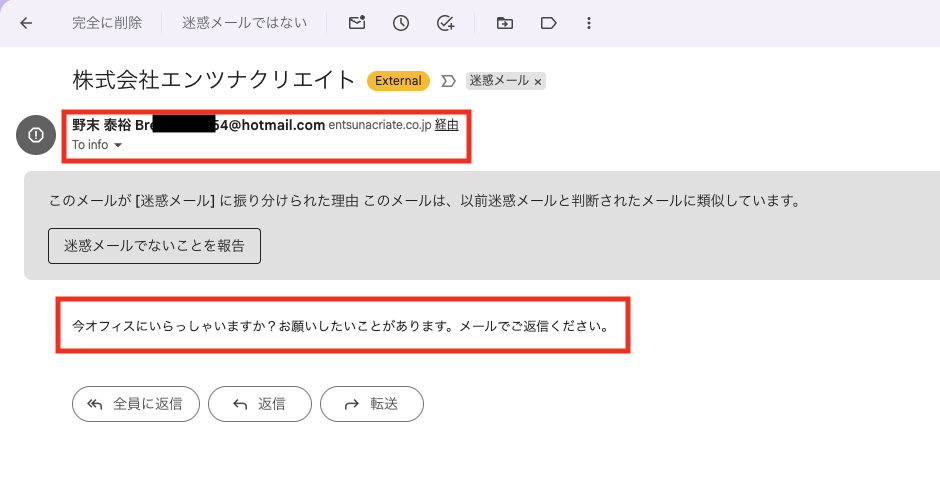

ある日、迷惑メールフォルダを見ていたところ、

思わず二度見するメールが届いていました。

- 表示名:自社の代表者名

- 件名:会社名

- 宛先:info@(代表アドレス)

- しかも SPF / DKIM は Pass

「え?これ自分から自分に送った?」

──しかし中身を見ると、明らかに怪しい。

今回はこの実体験をもとに、

Google Workspace(GWS)+Googleグループを使っている企業が陥りやすい“代表メールの罠”

について解説します。

結論:狙われているのは「代表メール」そのもの

まず結論です。

このメールは

外部の顧客を狙った大量スパムではありません。

狙われているのは、

- Google Workspace を使っている

- info@ / contact@ を Googleグループで運用している

- そのメールが社内メンバーに配信される会社

つまり、

「社内の誰かが信じてしまうこと」を前提にしたターゲット型メールです。

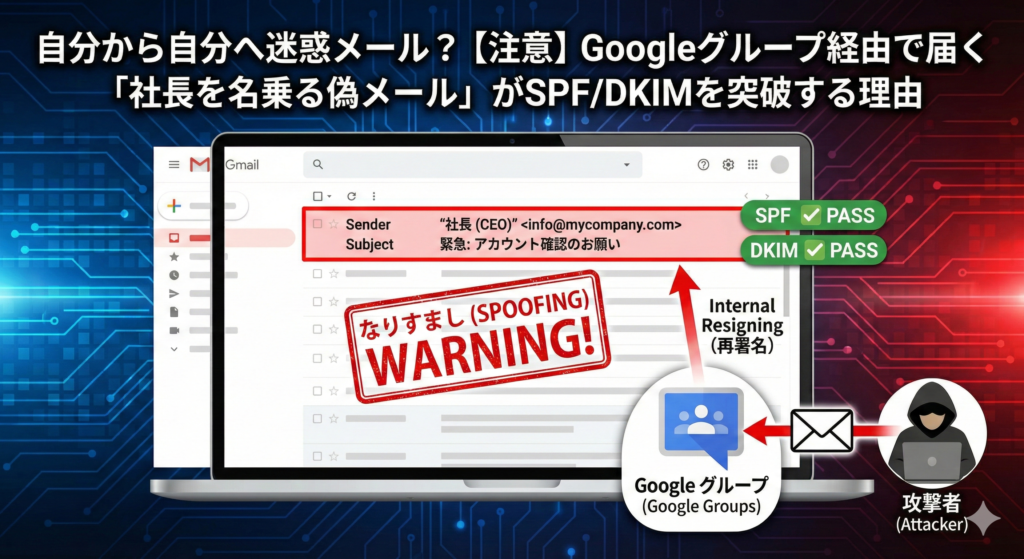

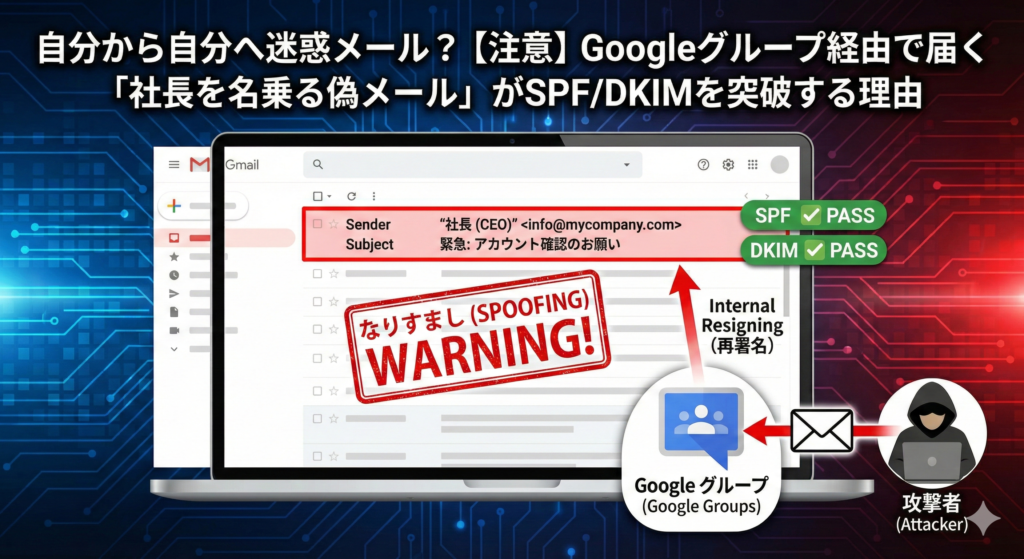

何が起きていたのか?(技術的な仕組み)

今回のメールは、次の流れで届いていました。

- 外部の第三者が 表示名を「社長名」に設定し、Hotmailなどのフリーメールから送信

- 宛先は info@(Googleグループ)

- Googleグループがそのメールを受信

- Googleが社内向けに再配信

- その際、Googleのインフラから送信され、自社ドメインでDKIM再署名

なぜ SPF / DKIM が Pass するのか

これは仕様通りの挙動です。

- SPF

- 再配信時の送信元IPはGoogle

- v=spf1 include:_spf.google.com ~all のような設定なら Pass する

- DKIM

- Google Workspaceで「送信メールにDKIM署名」を有効にしている場合

- Googleグループ経由の再送時に 自社ドメインで再署名される

その結果、

技術的には「正当な自社メール」に見えてしまう

状態が発生します。

DMARCを強くしていても防げない理由

「DMARCを p=reject にすれば防げるのでは?」

と思う方もいるかもしれません。

しかし、ここがこの問題の一番厄介なポイントです。

- 外部からのなりすましメールが 一旦 Googleグループに受け入れられてしまう

- その後の再配信は “内部配送”として扱われる

結果として、

- DMARCの厳しいポリシーを設定していても

- グループ経由で社内に届いてしまう

これは設定ミスではなく、

Googleグループのデフォルト挙動が持つ構造的な弱点です。

なぜこれは「社内向け攻撃」なのか

今回のメールには、典型的な特徴がありました。

- 宛先が代表アドレス(info@)

- 表示名が代表者の実名

- 本文が抽象的で返信を促す内容

- Reply-To がフリーメール

- Googleグループ経由で社内に配信される

特に注意すべきなのが 表示名。

Googleグループでは、

From: "社長の名前" <attacker@hotmail.com>

のようなメールでも、そのまま受け取れてしまいます。

多くのメールクライアントでは

メールアドレスより「表示名」が強調されるため、

知識がないと簡単に騙されます。

【重要】迷惑メールに入ったからといって安心ではない

今回、このメールは私のGmailでは

迷惑メールに振り分けられていました。

しかし、ここで安心してはいけません。

迷惑メール判定は「人ごと」に違います

Gmailの迷惑メール判定は、

- 組織共通 ❌

- グループ共通 ❌

- ユーザーごとに学習 ⭕

さらに、

Googleグループ経由のメールは、組織内送信としてスコアが甘くなる傾向

があります。

そのため、

- Aさん:迷惑メール

- Bさん:受信トレイ

という分岐が普通に起こります。

「迷惑メールをたまに見る人」が一番危ない

- 真面目で迷惑メールも一応チェックする人

- IT担当ではないが、代表名のメールを見てしまった人

こうした人が、

「あれ?社長から?」

と一瞬でも思ってしまうこと。

そこを狙った攻撃です。

もし返信してしまったらどうなる?

返信した瞬間に被害が出るわけではありません。

しかし、

- この会社は実在する

- 人が反応する

- 日本語でやり取りできる

という情報が相手に渡ります。

その後、

- 偽の請求書

- 添付PDF

- Google Drive / Dropboxリンク

- 口座変更依頼(BEC詐欺)

といった 次のフェーズに進みます。

特に Reply-To がフリーメールの場合、

返信した時点で 社内のセキュリティ網の外に連れ出される 点が非常に危険です。

今すぐできる対策(具体例)

Googleグループの設定確認

- 「誰が投稿できるか」

- 外部問い合わせ用でなければ → 「組織のメンバーのみ」

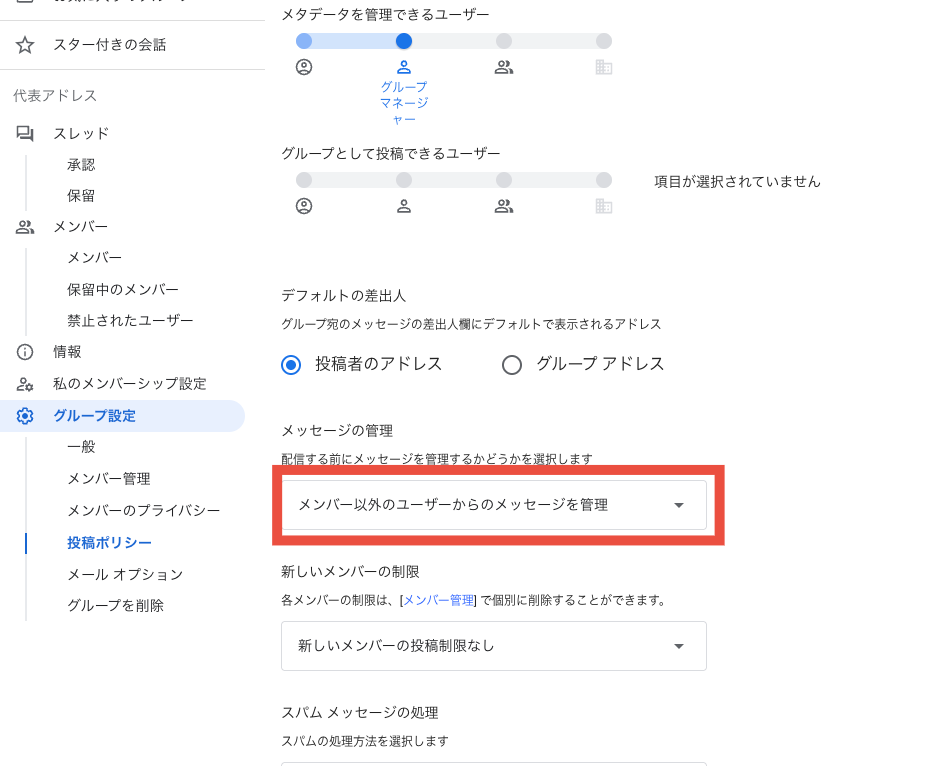

- 外部を許可する場合 → モデレーション(承認制)必須(以下画像参照)

外部ラベルの表示

- 管理コンソールで 「外部からのメールに『外部』ラベルを表示」

- 視覚的に非常に有効

運用ルール

- 「代表者名 × フリーメール」は即疑う

- Reply-To が From と違うメールには返信しない

DMARC強化は慎重に

- p=reject は有効だが

- メーリングリストやARC未対応環境では 正規メールが届かなくなるリスクもある

- 影響範囲を確認した上で段階的に

まとめ:悪用されるのは「信頼している自社ドメイン」

今回の問題の本質は、

自社が信頼しているGoogleの仕組みと自社ドメインが攻撃者に“再利用”されてしまうこと

です。

これは設定ミスでも、セキュリティ意識の低さでもありません。

仕組みを知っているかどうか

それだけで、対応は大きく変わります。

Google Workspace を使っている企業ほど、一度「代表メールの設計」を見直す価値があります。